Call Us Now

+8615914489090

A maioria das discussões de segurança cibernética industrial se concentra em maneiras de combinar redes e software para segmentar e proteger operações e sistemas críticos de produção.

O acesso físico ao sistema às vezes é negligenciado nessas discussões sobre segurança cibernética. A autenticação do usuário é um aspecto do acesso seguro ao sistema por meio do qual os dados de autorização podem ser usados para determinar se os funcionários têm as habilidades apropriadas e são treinados e certificados para acessar hardware e software do sistema de fabricação.

Esse pessoal autorizado normalmente inclui "engenheiros de fábrica, eletricistas de manutenção e pessoal de TI com acesso a software específico de processo", explicou Chris Randle, vice-presidente de soluções industriais da Elatec, fornecedora de tecnologia de leitura e gravação RFID.

Entre esses funcionários, o nível de acesso de cada indivíduo varia de acordo com a função do indivíduo. Os engenheiros normalmente têm acesso total para fazer upload, download e alterar o controlador e o software HMI. A equipe de TI geralmente só tem autorização de upload ou download para fins de backup e recuperação de desastres. Os eletricistas de serviço geralmente têm acesso limitado para alterar o software e apenas para solucionar problemas. A autorização exata pode variar de planta para planta, mas para identificar quem acessou o software e quando fez as alterações, essas alterações podem ser rastreadas em um banco de dados para revisão, se necessário.

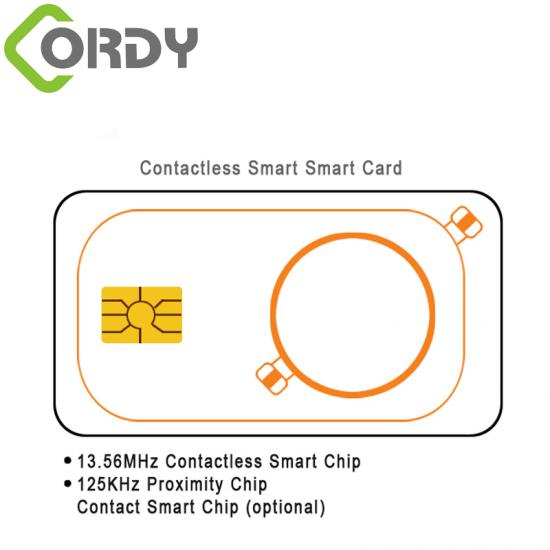

O uso de cartões RFID pode agregar uma camada extra de segurança às fábricas e já é uma das formas mais utilizadas de autenticação e controle de acesso.

Randall disse: "As aplicações de automação industrial de hoje em fábricas exigem software para autorização e autenticação que seja fácil de usar, flexível, durável, seguro e adaptável às mudanças ambientais. Os sistemas de cartões RFID são mais eficientes do que cartões de tarja magnética e cartões inteligentes. -in embutido) e o código PIN podem atender melhor a esses requisitos de aplicação.”

Os cartões RFID são sem contato e podem ser lidos pelo usuário simplesmente passando o cartão a poucos centímetros do leitor. Esta autenticação e controle de acesso de RFID é um passo muito simples para o usuário.